继昨天演示了如何拦截恶意请求后,我们今天查看日志发现今天这个请求还是进来了!

难道是百度云防护没有用?

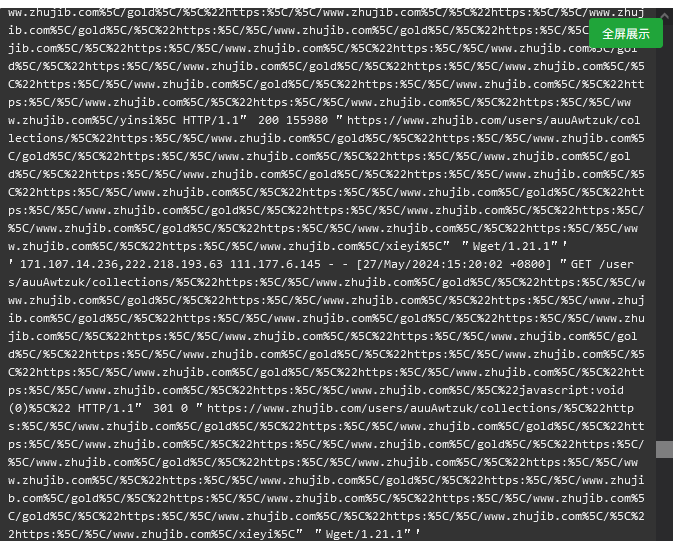

经过我们测试采用Wget/1.21.1的UA确实是进不来的,那是什么原因导致漏进来了呢?

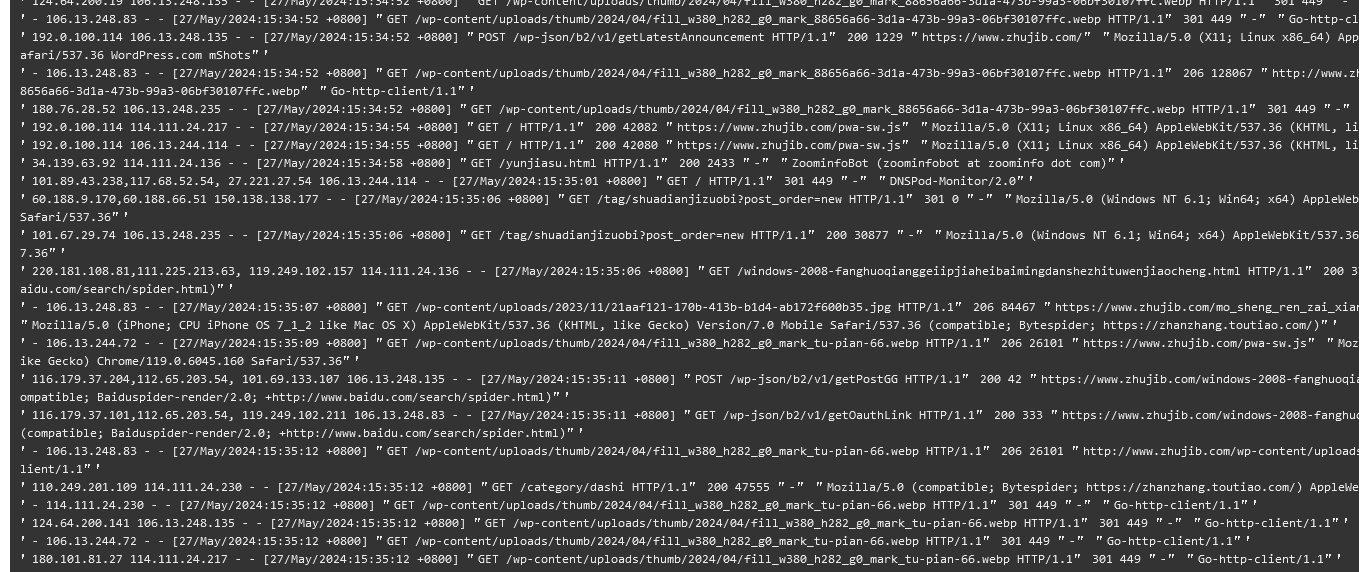

经过检查,我们发现原来是从原来的CDN上访问进来的,也就是说对方是直接域名解析IP写死了,不管你换哪个CDN,只要原来的CDN没停掉,他就可以直接通过原来的CDN进来。

主机吧直接进入原来的CDN,把回源IP改为百度云防护的IP,结果进来的请求直接没了!

说明思路是对的,同理,如果你源服务器暴露了,被对方写死的话,使用高防CDN拦截也是没用的,因为对方根本没经过CDN进来,而是通过源服务器IP进来,解决办法是给源服务器更换一个新的IP,然后用高防CDN隐藏起来。

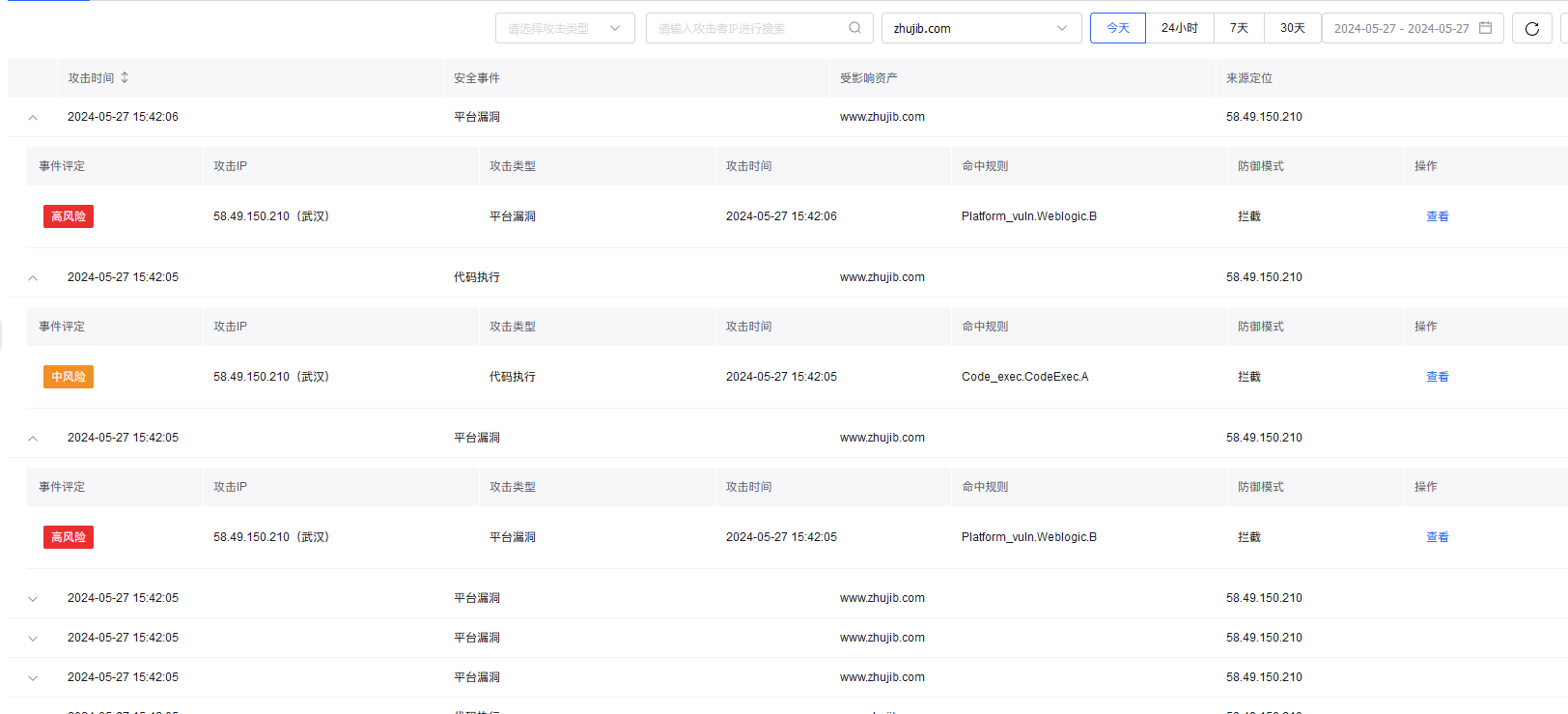

我们再来看百度云防护拦截详情:

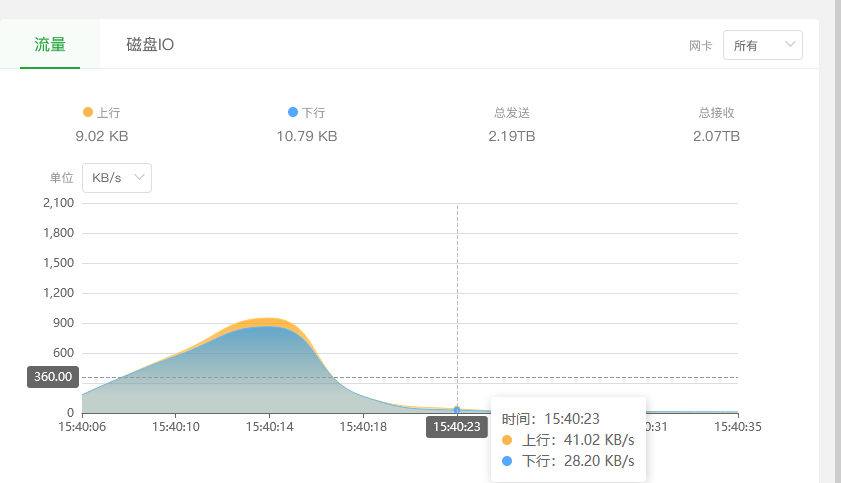

没有那些乱七八糟的恶意请求后,服务器带宽峰值直线下降,网站访问也快很多!