-

百度云防护waf可以拦截什么

百度云防护WAF(Web应用防火墙)作为一款成熟的云安全产品,其拦截能力覆盖了非常广泛的网络攻击类型。简单来说,百度云防护WAF就像一个智能的、全天候的网站门卫,它会检查所有试图进入您网站的流量,并拦截掉所有可疑和恶意的访问请求。以下是它主要可以拦截的攻击类型,我将从几个核心层面进行详细说明:1. 针对Web应用层的常见攻击(OWASP Top 10核心威胁)这是WAF最核心的防护能力,主要防御利…- 29

- 0

-

科普:香港高防CDN 为什么这么贵

香港高防CDN(内容分发网络)价格昂贵,是其独特的区位优势、高昂的基础设施成本、以及专业的安全防护能力共同作用的结果。 以下是几个核心原因,详细为您解析: 1. 基础设施成本极高 带宽成本昂贵:香港作为国际金融中心和自由港,其网络资源是“国际带宽”,价格远高于内地。香港的本地带宽和国际出口带宽成本本身就很高。高防CDN需要部署大量的冗余带宽来吸收和清洗DDoS攻击,这部分成本是内地城市的数倍甚至十…- 33

- 0

-

SYN Flood 攻击防御策略详解

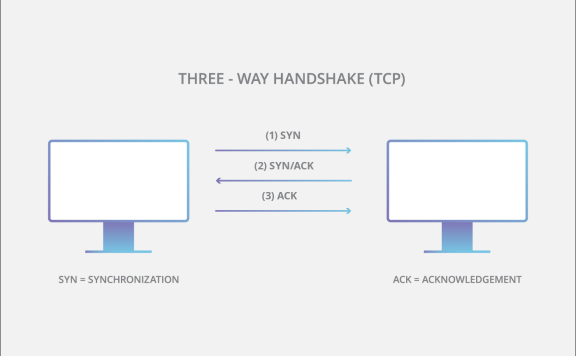

SYN Flood 是一种典型的 传输层 DDoS 攻击,攻击者通过伪造大量伪造源 IP 的 TCP SYN 包,耗尽服务器的半连接队列(SYN_RECV 状态),导致正常用户无法建立 TCP 连接。以下是针对 SYN Flood 攻击的分层防御策略: 一、基础防御措施 1. 启用 SYN Cookie(核心防御) SYN Cookie 是一种轻量级防护机制,通过不直接存储半连接状态,而是将连接信…- 203

- 0

-

redos攻击的防护手段有

ReDoS(正则表达式拒绝服务)攻击的防护手段主要围绕减少正则表达式回溯风险、限制资源消耗以及加强输入验证等方面展开。以下是具体的防护措施,结合知识库中的信息整理如下: 1. 优化正则表达式设计 避免复杂和冗余的模式: 简化表达式:减少嵌套、重复(如 +、*)和分组(如 ()),避免使用可能导致指数级回溯的模式(例如 ^(a+)+$)。 消除贪婪匹配:将贪婪量词(如 .*)替换为非贪婪量词(如 .…- 176

- 0

-

分布式拒绝服务攻击是什么

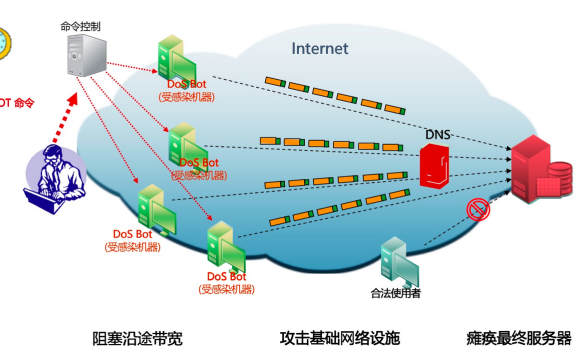

分布式拒绝服务攻击(DDoS,全称 Distributed Denial of Service)是一种通过多台受控设备协同发起攻击,导致目标系统或网络资源耗尽、无法正常提供服务的恶意行为。以下是其核心要点: 1. 定义与特点 定义:DDoS攻击通过分布在全球的多台受感染设备(僵尸网络),同时向同一目标发送大量虚假请求或数据包,导致目标系统资源(如带宽、CPU、内存)被耗尽,最终使合法用户无法访问服…- 112

- 0

-

网站被CC攻击了怎么办?CC攻击防御的正确做法

当我们网站遭遇CC攻击时,这不仅让我们访问速度变得缓慢,甚至在某些时段完全无法访问。面对这种情况,我们需要采取一系列措施来保护我的网站和用户。以下是云加速在应对CC攻击时的一些建议,希望对同样面临此类问题的站长们有所帮助。 第一步:识别攻击 首先,我们需要确定是否真的遭受了CC攻击。通过服务器日志分析,如发现了大量异常的访问请求,这些请求来自不同的IP地址,但都指向相同的资源,服务器CPU长期处理…- 384

- 0

-

如何发动 DDoS 攻击 DoS 和 DDoS 攻击工具有哪些?

什么是 DoS 和 DDoS 攻击? 拒绝服务(DDoS)攻击和分布式拒绝服务(DDoS)攻击都是恶意的行为,利用大量互联网流量淹没目标服务器、服务或网络,破坏它们的正常运作。 DoS 攻击通过从单一机器(通常是一台计算机)发送恶意流量来实现这种破坏。形式可以非常简单;通过向目标服务器发送数量超过其有效处理和响应能力的ICMP(Ping)请求,发动基本的 Ping 洪水攻击。 另一方面,DDoS …- 213

- 0

-

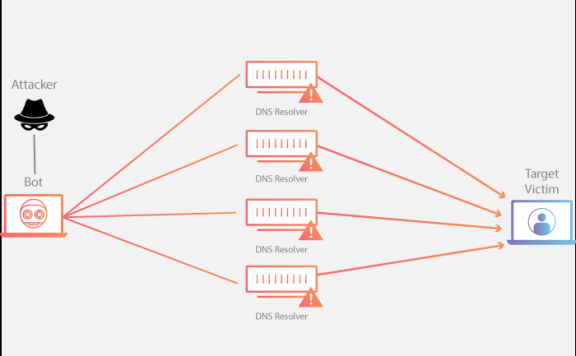

什么是 SSDP DDoS 攻击?SSDP 攻击的工作原理

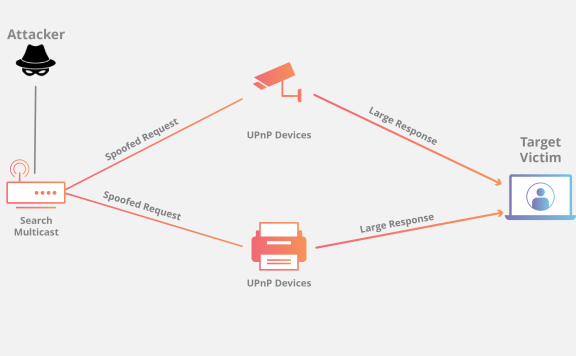

什么是 SSDP DDoS 攻击? 简单服务发现协议 (SSDP) 攻击是一种基于反射的分布式拒绝服务 (DDoS) 攻击,它利用通用即插即用 (UPnP) 网络协议将放大的流量发送给目标受害者,使目标的基础设施不堪重负并使它们的 Web 资源脱机。 SSDP 攻击的工作原理 在正常情况下,SSDP 协议用于允许 UPnP 设备向网络上的其他设备广播其存在。例如,当 UPnP 打印机连接到典型网络…- 162

- 0

-

什么是 DDoS 勒索攻击?DDoS 勒索攻击如何运作?

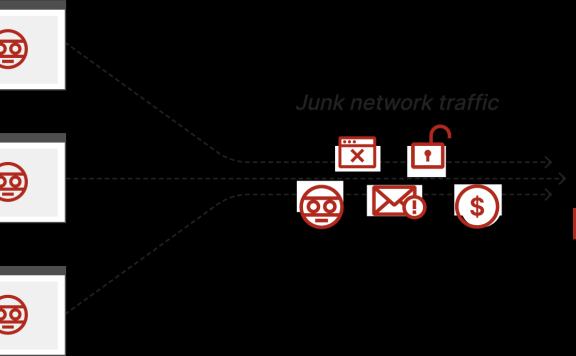

什么是 DDoS 勒索攻击? DDoS 勒索(RDDoS)攻击是指恶意方企图通过以分布式拒绝服务(DDoS)攻击威胁个人或组织来勒索金钱的行为。有关恶意方可能会发动 DDoS 攻击,然后以勒索信跟进,要求目标支付赎金来停止攻击;恶意方也可能先发送勒索信,威胁要发动 DDoS 攻击。在第二种情形中,攻击者可能实际上没有能力发动攻击,但假定其只是虚言威胁并不明智。 若要防御 DDoS 勒索攻击,最佳的…- 197

- 0

-

NTP 放大 DDoS 攻击

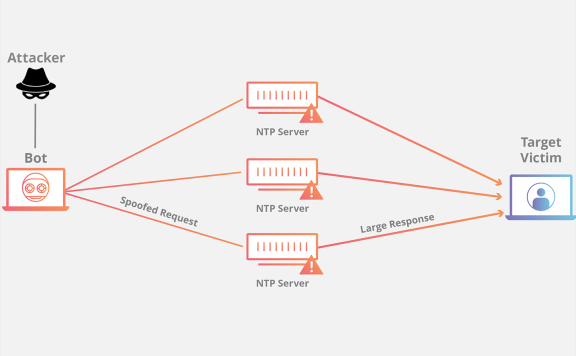

什么是 NTP 放大攻击? NTP 放大攻击是一种基于反射的容量耗尽分布式拒绝服务(DDoS)攻击。在这种攻击中,攻击者利用一种网络时间协议 (NTP) 服务器功能,发送放大的 UDP 流量,使目标网络或服务器不堪重负,导致正常流量无法到达目标及其周围基础设施。 NTP 放大攻击的工作原理 所有放大攻击都利用攻击者和目标 Web 资源之间的带宽消耗差异。当消耗差异经过多次请求而被放大时,所产生的流…- 201

- 0

-

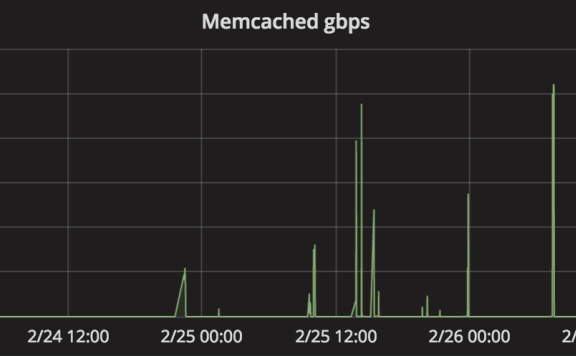

Memcached DDoS 攻击

什么是内存缓存 DDoS 攻击? 内存缓存分布式拒绝服务 (DDoS) 攻击是一种网络攻击,攻击者试图使目标受害者的网络流量超载。攻击者将欺骗性的请求发送到易受攻击的 UDP 内存缓存*服务器,该服务器随后向目标受害者发送互联网流量,从而可能使受害者的资源不堪重负。当目标的互联网基础设施过载时,就无法处理新请求,而常规流量也无法访问互联网资源,从而导致拒绝服务。 *内存缓存是用于加速网站和网络的数…- 203

- 0

-

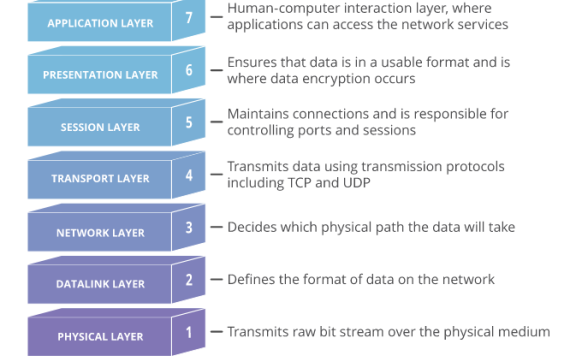

第 3 层 DDoS 攻击

什么是第 3 层 DDoS 攻击? 分布式拒绝服务 (DDoS) 攻击试图用大量数据淹没其目标。DDoS 攻击好比高速公路发生交通堵塞,妨碍常规车辆抵达目的地。 第 3 层 DDoS 攻击以 OSI 模型中的第 3 层(L3)作为攻击目标。与所有 DDoS 攻击一样,第 3 层攻击的目的是使程序、服务、计算机或网络的运行变慢或使其崩溃,或者填满容量以使其他任何人都无法接收服务。L3 DDoS 攻击…- 189

- 0

-

盘点哪些 DDoS 防御错误方法和误区

最近文章一直提到DDoS 防御方法,今天我们就来盘点下在DDoS防御过程中存在一些常见的错误方法和误区: 错误 DDoS 防御策略和误区 仅依靠普通CDN进行防御 CDN主要用于缓存和加速内容分发,而不是设计来防御DDoS攻击的。当遭受大规模DDoS攻击时,CDN节点可能会迅速崩溃,影响业务访问,同时CDN会产生大量请求和流量计费,造成经济损失,攻击量大的,CDN服务商甚至会清退用户。 正确的手段…- 237

- 0

-

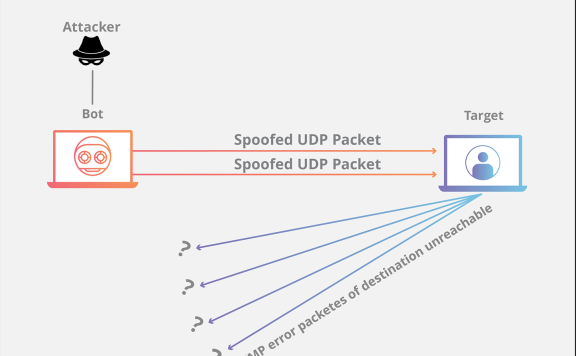

Ping (ICMP) 洪水 DDoS 攻击

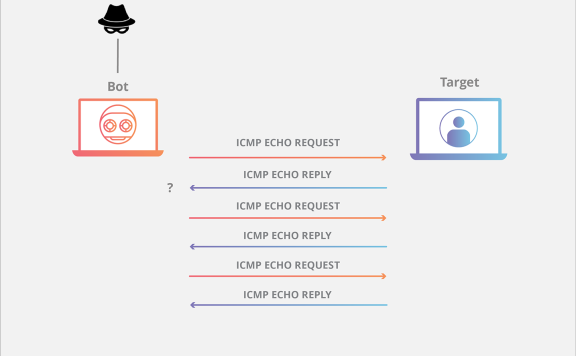

什么是 Ping (ICMP) 洪水攻击? Ping 洪水是一种拒绝服务攻击,攻击者试图用 ICMP 回显请求包使目标设备不堪重负,导致正常流量无法正常访问目标。当攻击流量来自多个设备时,攻击将成为 DDoS 或分布式拒绝服务攻击。 Ping 洪水攻击的工作原理 Ping 洪水攻击中会利用互联网控制消息协议 (ICMP),后者是网络设备用来通信的互联网层协议。网络诊断工具 traceroute 和…- 281

- 0